Artikel

Blog

Zwei-Faktor-Authentifizierung: Die Grundlagen

Es führt kein Weg daran vorbei: Das Passwort, wie wir es kennen, ist tot. Die Informationen, die wir online aufbewahren, sind zu wichtig, um sie nur mit einer einzigen Zeichenkette zu...

Überwachung der IT-Landschaft und deren Applikationen

Überwachung der IT-Landschaft und deren Applikationen mit Hilfe von Cacti Über Cacti Cacti bietet ein robustes und erweiterbares Rahmenwerk für die Betriebsüberwachung und das...

Daten richtig löschen

Bevor Sie Ihren Rechner oder Festplatten an Dritte oder zum Elektroschrottrecycling weitergeben, sollten Sie die Festplatten löschen oder physikalisch vernichten. Normales Löschen bringt nichts Unter Windows werden in den meisten Fällen Dateien beim Löschen zunächst in den sogenannten "Papierkorb"...

3e Nachhaltigkeitsbewertung mit Auszeichnung

Mit Stolz präsentieren wir heute unsere neuste Auszeichnung. Auch in diesem Jahr wurden wir zum 2x in Folge mit einer Silber-Medaillie ausgezeichnet. HIGHLIGHTS Gesamtbewertung 3E SOLUTIONS GMBH befindet sich in den TOP 15% der von EcoVadis beurteilten Unternehmen in der...

Datensicherheit mit Microsoft Purview verbessern

Verbessern Sie noch heute Ihre Datensicherheit! In der heutigen Welt gibt es für vertrauliche Daten keine geografischen Grenzen mehr. Sie sind über Menschen, Orte und Geräte auf der ganzen Welt verteilt. Der Schlüssel zur Datensicherheit liegt darin, die Daten zu schützen, wo auch immer sie sich befinden. Microsoft...

Sicherere E-Mail-Verschlüsselung mit S/MIME-Zertifikaten

Warum E-Mails verschlüsseln? Eine unverschlüsselte E-Mail entspricht in der digitalen Welt einer Postkarte. Der Inhalt ist potenziell, während der Zustellung vom Sender/in zum Empfänger/in, für JEDEN lesbar. Daher ist die Entscheidung, einen geschlossenen Brief zu verschicken, statt des Versendens einer Postkarte,...

Sicherheitseinstellungen bei Facebook, Twitter, Instagram, WhatsApp & TikTok

Thema Soziale Netzwerke Quelle: Bundesamt für Sicherheit in der Informationstechnik Sie können auf...

Sicherheits-Irrtümer: Internet Sicherheit

Irrtümer und häufige Fehler bei der IT-Sicherheit Das Bundesamt für Sicherheit in der Informationstechnik...

Passwortdiebstahl durch Phishing

Spam verstopft nicht nur E-Mail-Postfächer und bahnt Betrugsversuche an, sondern infiziert oft auch das Empfängersystem mit einem Schadprogramm zum Ausspionieren persönlicher Daten: Phishing heißt diese Cybercrime-Spielart – ein Kunstwort, das sich aus Passwort und Fishing zusammensetzt. Das Fischen nach Passwörtern...

Identitätsdiebstahl

Wie lässt sich eigentlich eine Identität stehlen – geht das überhaupt? Sehr einfach sogar. Mehr als Ihren Namen und Ihr Geburtsdatum braucht es häufig nicht, um Bestellungen in Ihrem Namen aufzugeben. Online-Handel und Versandhäuser liefern dann die Ware zum Beispiel an eine Paketstation. Die Rechnungen gehen an eine...

Verschlüsselte Kommunikation mit E-Mails

Privat bleibt privat – verschlüsselte Kommunikation mit E-Mails Ein Alltag ohne E-Mail ist für die meisten Menschen heute kaum denkbar. Ob geschäftlich-vertragliche oder privat-vertrauliche Inhalte: Was in der elektronischen Post steht, ist nur für Sender und Empfänger bestimmt. Damit es auch dabei bleibt, sollten...

BSI-Projekt „EasyGPG“: E-Mail Verschlüsselung vereinfachen

Der Austausch von E-Mails ist eines der wichtigsten Mittel zur Übermittlung von Informationen im wirtschaftlichen, behördlichen und privaten Bereich. Dabei kommt es trotz der Gesetzeslage immer wieder zu Verletzungen der Datensicherheit. Zwar erhöhen Maßnahmen wie eine Transportverschlüsselung das Schutzniveau, doch...

News

News

3e Auszeichnung

Mit Stolz präsentieren wir auch in diesem Jahr unsere Auszeichnung. Bei der Bewertung im Vergleich zu allen von EcoVadis bewerteten Unternehmen hat sehr gut abgeschnitten. HIGHLIGHTS Gesamtbewertung 3E SOLUTIONS GMBH befindet sich in den TOP 15% der von EcoVadis beurteilten...

Quest Change Auditor

Change Auditor Überblick [video_popup url="https://www.3esolutions.de/wp-content/uploads/2025/04/Quest-Allgemeine-Vorstellung-mit-Sprache.mp4" text="Play 3e Solutions Presentation" title="Play 3e Solutions Presentation"...

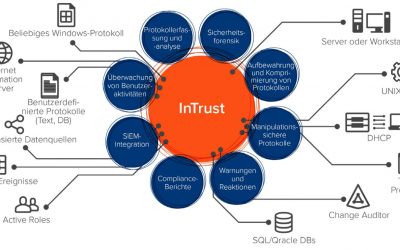

Quest Intrust

Quest® Intrust Überblick Die...

Windows Server und SQL Server

Aktuelles Ohne die neueste Windows-Server -Technologie ist Ihr Unternehmen einem Risiko ausgesetzt Alternde Technologie ermöglicht Datenschutzverletzungen Fehlende digitale Transformation und Services Ringen um Aktualität und Zukunftssicherheit Ineffizienzen im Lieferprozess und Kundenservice Ein...

Windows Virtual Desktop

Aktuelles Windows Virtual Desktop: ChanceMobiles Arbeiten für die Beschäftigten spiegelt eine völlig neue Arbeitsweise für viele Unternehmen wider. Plötzlich kümmern sich die Mitarbeiter um alles: Sie richten produktive und sichere Telearbeitsplätze ein und organisieren Systeme und Prozesse, die die Zusammenarbeit...