Es lohnt sich auch immer mal auf unserer Blog & News Seite vorbeizuschauen…

Projekte

Projektbeispiele unserer Mitarbeiter

Sicherheit und Überwachung

Einige Beispiele:

2 Faktor Autentifizierung via RDP

Situation: IT-Administratoren müssen sich zwecks Systemadministration über RDP an Microsoft Servern anmelden. Die Server sind alle mit einer öffentlichen IP-Adresse über das Internet erreichbar. Aus dem Event-Log ist zu erkennen, dass zahlreiche Hackerangriffe auf den Servern stattfinden.

Ziel: Für mehr Sicherheit muss die Anmeldung zukünftig erschwert werden und das Risiko für Hackerangriffe minimiert werden. Der RDP Port bzw. die RDP Anmeldung muss daher gesichert werden.

Realisierung / Lösung: Zunächst wurde sichergestellt, dass die Server noch nicht erfolgreich einem Hackerangriff unterlegen waren. Hier hat u.a. die installierte F-Secure Sicherheitslösung bereits schlimmeres verhindert.

Um nun schnell eine erweiterte Sicherheit zu implementieren, wurden folgende 3 Maßnahmen ergriffen:

- Der Port für die RDP Anmeldung wurde geändert

- Die Windows eigene Firewall wurde so konfiguriert, dass ein RDP Zugriff nur noch aus bestimmten IP-Adressbereichen möglich ist.

- Eine Zwei-Faktor-Authentifizierung (kurz: 2FA) wurde für den Kunden eingerichtet und auf den betroffenen Servern installiert und aktiviert. Somit ist eine Anmeldung per RDP nur noch mit einer erweiterten Sicherheitslösung möglich. Die Systemmitarbeiter benötigen ab sofort ihr jeweils registriertes Smartphone (Android und IOS) um sich an den Servern anmelden zu können.

Als Partner der Firma DUO, konnten wir als 3e diese Lösung innerhalb weniger Stunden realisieren.

Wie funktioniert das?

- Wie gewohnt Benutzernamen und Passwort eingeben

- Identität mithilfe Ihres Smartphones bestätigen

- Sicher angemeldet

In der letzten Phase wurde die Anmeldungssicherheit durch die Implementierung eines Sicherheits-Gateways noch weiter erhöht. Der Vorteil eines solchen Gateways ist, dass die Server nur noch und ausschließlich über dieses Gateway für die Systemadministratoren erreichbar sind und der öffentliche RDP Port auf den Servern von außen komplett gesperrt ist. Das Sicherheits-Gateway selbst ist von außen (Internet) nicht direkt zugänglich und gemeinsam mit der 2FA Lösung ist die Sicherheit um einen weiteren Faktor erhöht worden.

Mehr zu 2FA: Zwei-Faktor-Authentifizierung: Die Grundlogen

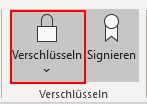

E-Mail-Verschlüsselung + Vertraulichkeit

Situation: E-Mail-Versand zwischen Kunde und Lieferanten muss verschlüsselt werden und es muss zwingend eine “Vertraulichkeits-Definition” angegeben werden.

Realisierung / Lösung: Als Microsoft Partner konnte 3e schnell und erfolgreich eine Cloud basierte SaaS Lösung mittels MS Office 365 und entsprechenden S/MIME Class3 Unternehmenszertifikaten implementieren. Eine individuelle Anpassung der Vertraulichkeitsinformationen ist selbstverständlich in MS Office 365 möglich.

Hier ein Beispiel:

Ebenso wurde die Einbindung von S/MIME Zertifikaten mit unserem Partner Sectigo in Handumdrehen implementiert und somit eine verschlüsselte Kommunikation ermöglicht. Siehe auch unseren Blog-Eintrag: Sicherere E-Mail-Verschlüsselung mit S/MIME-Zertifikaten

Überwachten Prozess-Steuerung Teil 1

Situation: Wie können automatisierte Prozesse und Service Ereignisse für eine Applikation überwacht und bei Störungen identifiziert und behoben werden?

Anforderung:

- Applikations-Services müssen überwacht werden und im Falle einer Störung muss ein Alarm generiert werden.

- Datenübertragung (SFTP) muss überwacht werden, u.a. auch ob Dateien in der richtigen Reihenfolge geliefert werden.

- Der L1 Support muss umgehend automatisiert informiert werden.

- Der Status der überwachten Applikations-Services muss einfach über ein Web-Front-End ersichtlich sein.

- Ein Alarm muss im Störungsfall ausgelöst werden

Verfügbare Tools:

- Quest Change Auditor for FileServers

- Quest Intrust for Windows

- Cacti Web-Front-End

- SMTP Server für E-Mails

- Windows Dienste und Scheduler für die notwendige Datensammlung

- BMC Control-M Scheduling for Windows

Situation 1:

Fehlersituation:

- Eine Datenbank-Applikation im Finanzwesen benötigt für div. Kalkulationen externe Windows Systeme und Windows Dienste.

- Eine Kalkulation generiert einen Fehler und schreibt dies in ein entsprechendes Error-File. Allerdings ist der Windows-Dienst nach wie vor aktiv und wartet auf eine Rückmeldung der DB.

- Ein Neustart des Windows Dienstes ist zwingend notwendig, damit die Kalkulation wieder aufgenommen und erfolgreich abgeschlossen werden kann.

Analyse:

- Das Error-File wird über die Quest Intrust Überwachung erkannt und ausgewertet.

- Es erfolgt unmittelbar eine automatisierte und detaillierte Fehlermeldung, die per E-Mail an das L1 Support Team versendet wird.

Problemlösung:

Das L1 Support Team kann den Fehler analysieren und auf der Datenbank beheben, jedoch muss zur weiteren Berechnung der Windows Dienst neu gestartet werden. Hier prüft das L1-Support Team zunächst über das Web-Front-End den Status des Service und lässt den entsprechenden Windows Dienst neu starten.

Die Kalkulation kann nun fortgesetzt werden, indem der entsprechende Auftrag neu über die Control-M Steuerung gestartet wird.

Überwachten Prozess-Steuerung Teil 2

Situation 2:

- Verschiedene Dateien sollen über einen SFTP-Server versendet werden.

- Es besteht eine Abhängigkeit in Reihenfolge, der zu sendenden Dateien.

- Es dürfen nur automatisch generierte Dateien versendet werden.

- Die Dateienamen sind immer eindeutig und haben eine fortlaufende Nummer.

- In dem Fall, dass eine Anforderung nicht erfüllt wird, muss automatisch ein Alarm generiert werden.

- Der Prozess ist über die Control-M Steuerung ausgelöst und es wurden auch schon die ersten beiden Files (01 + 02) erfolgreich transferiert.

- Es kommt zu einer Prozessunterbrechung, der automatisierte Ablauf stoppt und es wird eine Warnung generiert

Analyse:

-

- L1 Support Team erhält eine automatisierte E-Mail über die Control-M Steuerung mit der Info, dass der weitere Scheduling Prozess abgebrochen ist.

- Die Analyse zeigt, dass sich im Verzeichnis der Transferfiles eine „falsche“ Datei befindet, in diesem Fall erneut oder immer noch die erste Datei:

Das L2 Support Team wird für weitere Analysen beauftragt

Das L2 Support Team wird für weitere Analysen beauftragt- Das L2 Support Team kann feststellen, dass die ersten beiden Dateien (01+02) erfolgreich übertragen wurden aber nicht erkennen warum die erste Datei noch im Transferverzeichnis vorhanden ist.

- Das L3 Support Team kann mittels der Software Quest „Change Auditor for Windows FileServer“, schnell analysieren und herausfinden, dass ein Anwender Zugriff auf das Verzeichnis hat und die Datei manuell dort platziert wurde:

- Setup search:

Find result:

Problemlösung:

- L3 Support löscht das File manuell aus dem Verzeichnis

- L1 Support startet erneut den Prozess via Control-M

Lessons Learned:

- Write Access (Schreibberechtigung) muss für alle Anwender auf diesem Verzeichnis entzogen werden.

- Die angepassten NTFS-Berechtigungen werden mittels einer skriptbasierten Lösung mit icacls erstellt und über den L2 Support in der Produktion ausgeführt. Somit ist jetzt gewährleistet, dass das Schreiben von Files nur noch durch einen technischen Service Account möglich ist.

![]() ist Partner von

ist Partner von ![]() und wir nutzen u.a. für die Windows/LINUX/UNIX/ORACLE Überwachung die Tools Quest Intrust und Quest Change Auditor.

und wir nutzen u.a. für die Windows/LINUX/UNIX/ORACLE Überwachung die Tools Quest Intrust und Quest Change Auditor.

Projekte

Projektbeispiele unserer Mitarbeiter

Lösungen für Innen- und Außendienst

Hier einige erfolgreich abgeschlossene Großkunden Projekte:

Internetanbindung

Situation:

Der Innen- und Außendienst benötigt einen sicheren und hoch verfügbaren Zugriff auf interne- sowie Kundendaten und dies von jedem Standort aus.

Aufgabenstellung:

Für den Außendienst muss ein ausfallsicherer Zugang zu den Daten in zwei unabhängigen Rechenzentren sichergestellt werden. Es muss sichergestellt sein, dass der Zugriff für Unbefugte ausgeschlossen ist.

Realisierung/Lösung:

Hierbei handelte es sich um ein Projekt mit verschiedensten Hardwareherstellern. Aufgrund der Hochverfügbarkeitsanforderung und einer Disaster Recovery Planung wird das Internetportal in zwei voneinander unabhängigen Rechenzentren aufgebaut. Damit wird ein Zugriff auf den Datenbestand selbst bei völliger Zerstörung eines Rechenzentrums gewährleistet. Für den Datenzugriff über das Internet wird u.a. eine redundante mehrstufige Firewall von zwei unterschiedlichen Hardwareherstellern installiert. Das Portal selbst wird über ausfallsicher implementierte IBM® Server mit WebSphere® und NetCache®-Servern von Network Appliance® realisiert. Zusätzlich wird das Portal in unterschiedliche VLANs aufgeteilt und der Zugriff über SSL-Zertifikatsserver abgesichert. Für die Datenhaltung wird ein NAS-Filer-System von Network Appliance® eingesetzt. Dieses System eignet sich besonders für den Datenabgleich der beiden Rechenzentren, der durch Mirorring sichergestellt wird. Für Virenscanning, Mailgateway und Management-Server werden Server von Sun® eingesetzt. Die Mitarbeiter im angebundenen Firmennetzwerk erhalten über die mehrschichtigen DMZs Zugang zum Portal. Das Projekt wird nach mehreren Monaten erfolgreich an den Kunden übergeben. Das Monitoring wird durch einen externen Dienstleister gewährleistet.

Hard- und Softwareevaluierung

Situation:

Anschaffung neuer Hardware für den Innen- und Außendienst (Desktop PCs und Notebooks) mit automatisierter Software Installation für Microsoft® Betriebssystem und div. Applikationsserver. Die Hard- und Software soll deutschlandweit aktualisiert werden.

Aufgabenstellung:

Es soll eine standardisierte Lösung gefunden werden, um eine gruppenbezogene Softwareverteilung mit Hilfe einer automatisierten Installation (unattended Installation) zu ermöglichen.

Realisierung/Lösung:

Zu Beginn des Projekts werden die einzelnen Software- bzw. Hardwareanforderungen in Teilprojekte gegliedert. Der größte Anteil entfällt hierbei auf die Softwareverteilung. Für die automatisierte Betriebssysteminstallation werden für die unterschiedlichen Gruppen entsprechende Startmedien erstellt. So können durch wenige, gezielte Vorgaben PCs, Server und Notebooks automatisiert installiert werden. Es wird kein sogenanntes Cloning durchgeführt. Die Setuproutinen und Scripte werden hoch verfügbar auf verschiedene Masterserver abgelegt. Die notwendigen Anwendungssoftwarepakete werden den jeweiligen Installationsgruppen zugeordnet, so dass jede Installationsgruppe einem einheitlichen Installationsstandard entspricht. Insofern möglich werden die Softwarepakete (Bsp. Microsoft® Office, Adobe® Reader) als MSI-Pakete mit entsprechenden MST-Dateien entwickelt. Wenn notwendig, werden eigen entwickelte Tools in Scriptsprache oder gängigen Basisprogrammiersprachen eingesetzt und als Paket geschnürt. Dokumentation und Versionsverwaltung sind hierbei integrativer Projektbestandteil. Das Projekt wird nach mehreren Monaten erfolgreich an den Kunden übergeben.

Druck- und Vervielfältigungsumgebung

Situation:

Ein großer Versicherungskonzern stellt fest, dass die Druck- und Vervielfältigungsumgebung sehr hetrogen gestaltet ist und möchte die Umgebung standardisieren.

Aufgabenstellung:

Analyse der Druck- und Vervielfältigungsumgebung und Konzeption eines Re-Designs mit Nachweis des Einsparpotenzials.

Realisierung/Lösung:

Zu Beginn des Projekts wird der Ist-Zustand untersucht. Hierbei wird die Druck- und Vervielfältigungsumgebung sowohl einer quantitativen, einer qualitativen als auch räumlichen Analyse unterzogen. Die Anzahl der bestehenden Drucker, Kopierer und Multifunktionsgeräte sowie die Verbrauchsmaterialien mit entsprechendem Verbrauch werden erfasst. Die Funktionalität der vorhandenen Geräte wird in einer Matrix beschrieben und diese den unternehmensweiten Räumlichkeiten zugeordnet. Es wird ein Soll-Zustand mit unterschiedlichen Ausbaustufen definiert und die Informationen der bestehenden Druck- und Vervielfältigungsumgebung werden mit den Lösungsvarianten verglichen. Durch diese Vorgehensweise ist es möglich, die jeweiligen Einsparpotenziale der Lösungsvarianten zu ermitteln. Es zeigt sich, dass bei einer moderaten Reorganisation der Druck- und Vervielfältigungsumgebung die höchsten Einsparmöglichkeiten realisiert werden können. Bei der präferierten Variante werden die Einsparmöglichkeiten bei den Anschaffungs- und Verbrauchskosten der Druck- und Vervielfältigungslösung nicht durch die längeren Wegezeiten der Mitarbeiter aufgezehrt.

IT-Architektur und Prozesssteuerung

Situation:

Eine Kapitalanlagegesellschaft möchte eine neue Investment Management Lösung mit verbesserter Funktionalität einführen.

Aufgabenstellung:

Design und Inbetriebnahme der IT-Infrastrukturlösung mit Batch- und Monitoring Lösung, Entwurf und Implementierung von Datentransfers sowie Entwicklung von Applikationsschnittstellen.

Realisierung/Lösung:

Das Programm wird vom Kunden in verschiedene Projekte und Teilprojekte unterteilt. Die Leitung des IT-Infrastrukturprojektes wird an den Lieferanten übertragen. Das IT-Infrastrukturprojekt beinhaltet das Design und die Implementierung der dreistufigen IT-Umgebung, bestehend aus Test-, Übergabe- und Produktionsumgebung. Die Frontend-Komponenten werden auf einer Microsoft Windows® Plattform, die Backend-Komponenten werden auf einer UNIX®-Plattform abgebildet. Die Frontend-Umgebung beinhaltet neben den regulären Domänen- und Datensicherheitskomponenten auch Filetransfer- und Computerdienste der Applikation sowie eine auf Citrix®-Presentation Server gestützte Accesslösung. Die Zugriffe auf die Applikation erfolgen aus Europa, Amerika und Asien. Darüber hinaus wird eine plattformübergreifende Monitoring Lösung entwickelt und zur Verfügung gestellt. Die Backend-Umgebung wird zur Datenhaltung genutzt. Hier wird eine Oracle® Datenbanklösung unter AIX® durch einen Partner des Kunden implementiert. Da die Prozessverarbeitung der Applikation mehrheitlich durch Batchläufe erfolgt, werden Programme zur Batchsteuerung und Schnittstellen für eine Enterprise Scheduling Lösung entwickelt und bereitgestellt. Für den In- und Output der Applikation werden abgesicherte Transfermöglichkeiten benötigt, die auf Basis von SFTP und IBM Websphere MQ® verwirklicht werden. Darüber hinaus werden Schnittstellen für Swift®-Datentransfers entwickelt und installiert sowie die Marktdatenversorgung implementiert. Das Infrastrukturprojekt wird nach der Implementierungsphase erfolgreich in den Betrieb übernommen. Das Betriebshandbuch wird an den Outsourcing-Partner des Kunden übergeben. Der Betrieb der Test- und Entwicklungsumgebung sowie der technische 3rd-Level-Support werden weiterhin vom Lieferanten betrieben.

Projekte

Projektbeispiele unserer Mitarbeiter

IT Architektur, Hochverfügbarkeit und Filetransfer

Einige Beispiele:

FTP-Cluster

Situation:

Die Außendienstmitarbeiter einer Vermögensberatung benötigen Online-Zugriff auf Geschäftsdaten.

Aufgabenstellung:

Design und Implementierung eines hoch verfügbaren Zugriffs auf Datenbestände und Datenübermittlung mittels eines FTP-Servers. Der Zugriff soll nur auf bestimmte IP-Adressen gestattet sein.

Realisierung/Lösung:

Es werden zwei IBM® Server mit DAS Festplattensystemen sowie Hardware-RAID konfiguriert und implementiert. Als Softwarelösung kommt ein Microsoft® Internet-Information-Server zum Einsatz, da sich mit Hilfe dieser Software-Lösung eine IP-Adressen Beschränkung im Cluster Modus realisieren lässt. Die Hochverfügbarkeit wird mittels der Clustersoftware EMC Autostart sichergestellt. Mit dieser Hardware-/Softwarelösung kann der virtuelle IP-Adressbereich eines Clusterknotens von einem physikalischen Server auf den zweiten Clusterpartner übertragen werden.

Microsoft Clusterlösung

Situation:

Für umfangreiche Applikationen und Datenbanken wird eine ausfallsichere Hard- und Softwarelösung gesucht.

Aufgabenstellung:

Die entsprechende Betriebsumgebung ist zu entwerfen. Die Hard- und Softwareimplementierung muss im engen Kundenkontakt mit entsprechender Unterweisung realisiert werden.

Realisierung/Lösung:

Es kommen IBM® Serversysteme mit Hardware-RAID und EMC® Festplattensystemen zum Einsatz. Unser Mitarbeiter implementiert die komplette Hardware und bereitet die Installationen systemtechnisch vor, wobei besonderes Augenmerk auf die redundante Fiber Channel Anbindung für das EMC® Plattensubsystem gelegt wird. Das Plattensystem selbst wurde ebenfalls redundant und entsprechend der MSCS Guidelines installiert und konfiguriert. Als Softwarelösung wird ein Microsoft® Cluster (MSCS) mit Microsoft® SQL Server implementiert. Unser Mitarbeiter installiert und konfiguriert die Microsoft® Clustersoftware und SQL Server Software. Die Pilotphase wurde nach einem erfolgreichen Test abgeschlossen, vom Kunden abgenommen und in die Produktion übernommen.

Windows-Domäne mit Messaginglösung

Situation:

Ein Startup-Unternehmen benötigt eine IT-Infrastruktur, die den Unternehmenszweck optimal wirtschaftlich adequat unterstützt.

Aufgabenstellung:

Es ist eine Microsoft® Windows Domäne mit entsprechenden Backoffice- und Messagingmöglichkeiten zu erstellen. Die entsprechende Hard- und Softwareumgebung ist zu designen und implementieren.

Realisierung/Lösung:

Eine auf das Kleinunternehmen abgestimmte IT-Infrastruktur wird entwickelt und die entsprechende Hard- und Software implementiert. Als Hardware werden zwei Compaq® ProLiant® Server mit Bandsicherungsmöglichkeit sowie 14 Workstations ausgewählt. Als Netzwerkkomponenten werden ein Router von Cisco® und Switches von 3Com® vorgesehen. Die Server werden als globaler sowie sekundärer Domänenkontroller installiert. Die Rolle als Sicherungsserver wird zusätzlich dem ersten Domänenkontroller, die Rolle als Backoffice- und Messagingserver werden dem zweiten Domänenkontroller übertragen. Die Workstations werden mit den entsprechenden Clientkomponenten für die Mail- und Datenbankserver versehen. Das Gesamtkonzept beinhaltet eine Datensicherungs- und Securitylösung für Clients und Server. Vor der Inbetriebnahme der Lösung werden Schulungseinheiten für den IT-Verantwortlichen des Kunden durchgeführt. Nach der erfolgreichen Übergabe steht der Lösungsanbieter als 2nd Level Support zur Verfügung.

Backuplösung

Situation:

Durch anhaltendes Datenwachstum in den Filialen eines Bankkonzerns wird eine neue Backuplösung mit entsprechender Hardware benötigt.

Aufgabenstellung:

Länderübergreifende Migration der neuen Datensicherungshardware mit Aktualisierung der Backuplösung und Verifizierung der erfolgreichen Erstsicherung.

Realisierung/Lösung:

Zu Beginn des Projekts wird eine Projektorganisation mit Vertretern des Kunden, der Lieferanten und der Subkontraktoren etabliert. Die einzelnen Länder und Regionen werden aufgrund des Umfangs der zu erbringenden Leistung verschiedenen IT-Dienstleistern zugeordnet. Die Umsetzung des Vorhabens erfolgt in Italien, Spanien und Deutschland, wobei Deutschland nochmals in die Regionen Nord, Süd und Ost unterteilt wird. Die Gesamtkoordination der Regionen und Termine liegt bei dem Projektleiter des Lieferanten, wobei die Terminvorschläge von dem Kunden kommen. Aufgrund des gestiegenen Datenvolumens ist es notwendig die Datensicherungslösung der Filialen von Einzellaufwerken auf Tape Libraries (DDS3) umzustellen. Einhergehend mit dem Austausch der Backup-Infrastruktur wird auch die Datensicherungslösung auf TSM® (ADSM) umgestellt. Die verantwortlichen Techniker werden durch Schulungsmaßnahmen auf die Aufgabe vorbereitet und erhalten Arbeitsanweisungen mit integrativen Qualitätschecks. Als Abnahmekriterium wird die erfolgreiche Erstsicherung zwischen Kunden und Lieferanten vereinbart. Die jeweiligen Erstsicherungen werden täglich an das Projektbüro gemeldet und abgenommen. Der Projektzeitraum erstreckt sich über vier Monate und es werden 3200 Einzellaufwerke durch Tape Libraries ersetzt.

![]() ist

ist ![]()

und wir unterstützen Sie gerne bei Ihren Microsoft Projekten.

On-Prem-, Hybrid- oder Cloud Lösungen.

Das L2 Support Team wird für weitere Analysen beauftragt

Das L2 Support Team wird für weitere Analysen beauftragt